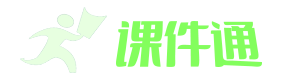

2019 年山东省职业院校技能大赛 中职组“网络空间安全”赛项竞赛题-A 卷 一、竞赛时间 8:30-11:30,共计 3小时。 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 任务一 暴力破解 150 第一阶段单兵模式系 任务二 Linux操作系统渗透测试 150 8:30-10:10 统渗透测试 任务三 网站信息渗透提权 200 任务四 网页注入 200 备战阶段 攻防对抗准备工作 10:10-10:30 0 系统加固 10:30-10:45 第二阶段分组对抗 300 渗透测试 10:45-11:30 三、竞赛任务书内容 (一)拓扑图 1 / 6 (二)第一阶段任务书(700 分) 任务一:暴力破解 任务环境说明: 服务器场景名称:sql008 服务器场景操作系统:Microsoft Windows2008 Server 服务器场景用户名:administrator;密码:未知 1. 使用渗透机场景 kali中工具扫描服务器场景,将 iis的版本号作为 flag提交; 2. 使用渗透机场景 windows7访问服务器场景,并下载某文件夹下的 web目录下的 username.txt和 wxl_pass_burp.txt,并将 username.txt中的用户数量作为 flag提 交; 3. 使用渗透机场景 windows7访问服务器中的暴力破解首页,并将首页的 flag提交; 4. 使用渗透机场景 windows7访问服务器场景 web暴力破解页面(结合 1、2题),进入 基于表单的暴力破解进行账号密码的爆破,将爆破后返回的 flag提交; 5. 使用渗透机场景 windows7访问服务器场景 web暴力破解页面(结合 1、2题),进入 验证码绕过(on server)进行账号密码的爆破,将爆破后返回的 flag提交; 6. 使用渗透机场景 windows7访问服务器场景 web暴力破解页面(结合 1、2题),进入 验证码绕过(on client)进行账号密码的爆破,将爆破后返回的 flag提交; 任务二:Linux操作系统渗透测试 任务环境说明: 服务器场景:Linux2020 服务器场景操作系统:Linux(版本不详) 1. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行系统服务及版本 扫描渗透测试,并将该操作显示结果中 21端口对应的服务版本信息字符串作为 Flag 值提交; 2. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为 Flag值提交; 3. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为 Flag值提交; 2 / 6 4. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/var/vsftpd 目录中唯一一个后缀为.docx 文件的文件名称作为 Flag值提交; 5. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/var/vsftpd 目录中唯一一个后缀为.docx 文件的文件内容作为 Flag值提交; 6. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/home/guest 目录中唯一一个后缀为.pdf 文件的文件名称作为 Flag值提交; 7. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/home/guest 目录中唯一一个后缀为.pdf 文件的文件内容作为 Flag值提交; 8. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/root目录中唯一一个后缀为.txt文件的文件名称作为 Flag值提交; 9. 通过本地 PC中渗透测试平台 Kali2.0对服务器场景 Linux2020进行渗透测试,将该 场景/root目录中唯一一个后缀为.txt文件的文件内容作为 Flag值提交。 任务三:网站信息渗透提权 服务器场景名称:WP2019 服务器场景操作系统:CentOS6.8 服务器场景用户名:未知;密码:未知 渗透机场景:kali 渗透机用户名:root,密码:toor 渗透机场景:windows 7 ... ...

~~ 您好,已阅读到文档的结尾了 ~~